Mi sono imbattuto ieri in un nuovo tipo di Virus del Riscatto (della famiglia dei Cryptolocker): si chiama GANDCRAB.

Il virus è entrato nel computer di una azienda che mi ha contattato per ricevere aiuto. Il cliente mi ha raccontato che stava navigando su un sito Internet quando ha ricevuto una richiesta di scaricare un font per visualizzare correttamente la pagina.

Cliccando SI, il virus si è inoculato ed ha cominciato a crittografare i files presenti nel computer aggiungendo ad essi l'estensione .GDCB.

Il cliente ha agito prontamente, spegnendo immediatamente il computer e limitando, in questo modo, i danni. Sebbene l'intervento sia stato rapido, il virus ha comunque avuto modo di danneggiare migliaia di files.

Fortunatamente, un backup risalente a poche settimane fa, ha permesso di ristabilire la situazione, limitando la perdita di dati a pochi files.

Il virus GANDCRAB agisce come gran parte dei Cryptolocker di ultima generazione: infetta i files più comuni del computer (DOC, PDF, TXT, XLS, JPG, MDB, ecc.) sull'hard disk interno, su eventuali hard disk o pennette USB collegate e su tutte le cartelle condivise in rete, siano esse su altri computer o su apparati NAS. Il file responsabile dell'infezione viene inoltre messo in esecuzione automatica, e ricomincia la sua opera distruttiva ogni volta che si riavvia il computer.

Il virus, inoltre, disattiva le copie shadow (se presenti), rendendone impossibile l'utilizzo per recuperare i files crittografati.

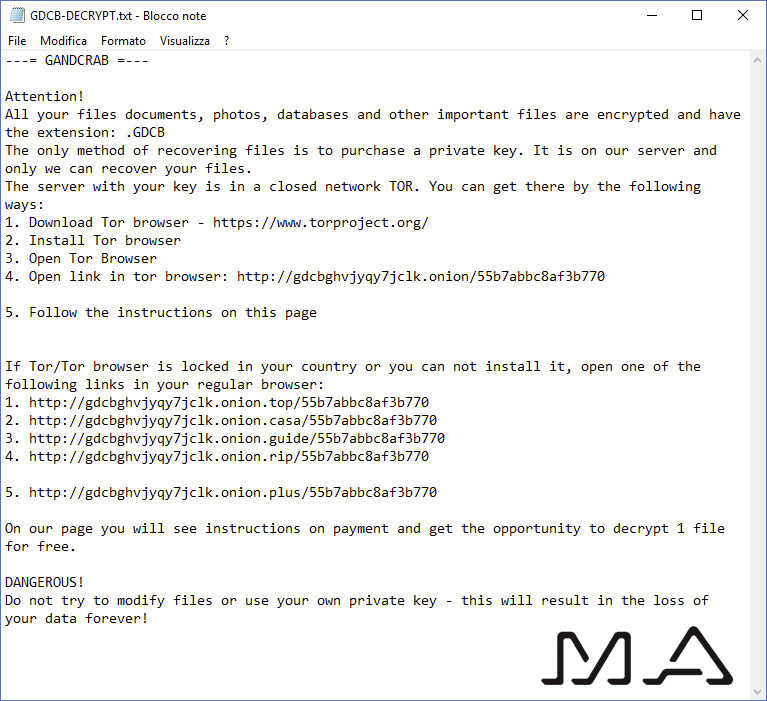

In ogni cartella infetta, viene salvato un file (GDCB-DECRYPT.TXT), contenente un link ad un sito web accessibile solamente attraverso TOR Browser, un browser anonimo che consente l'accesso alla rete Tor, una rete protetta e non accessibile dai tradizionali browser come Chrome, Safari, Internet Explorer o Edge.

Il file TXT viene inoltre messo in esecuzione automatica sul computer, in modo da essere riaperto ogni volta che si riavvia il computer.

Ecco come si presenta il file di testo:

Fin qui, nulla di particolarmente nuovo.

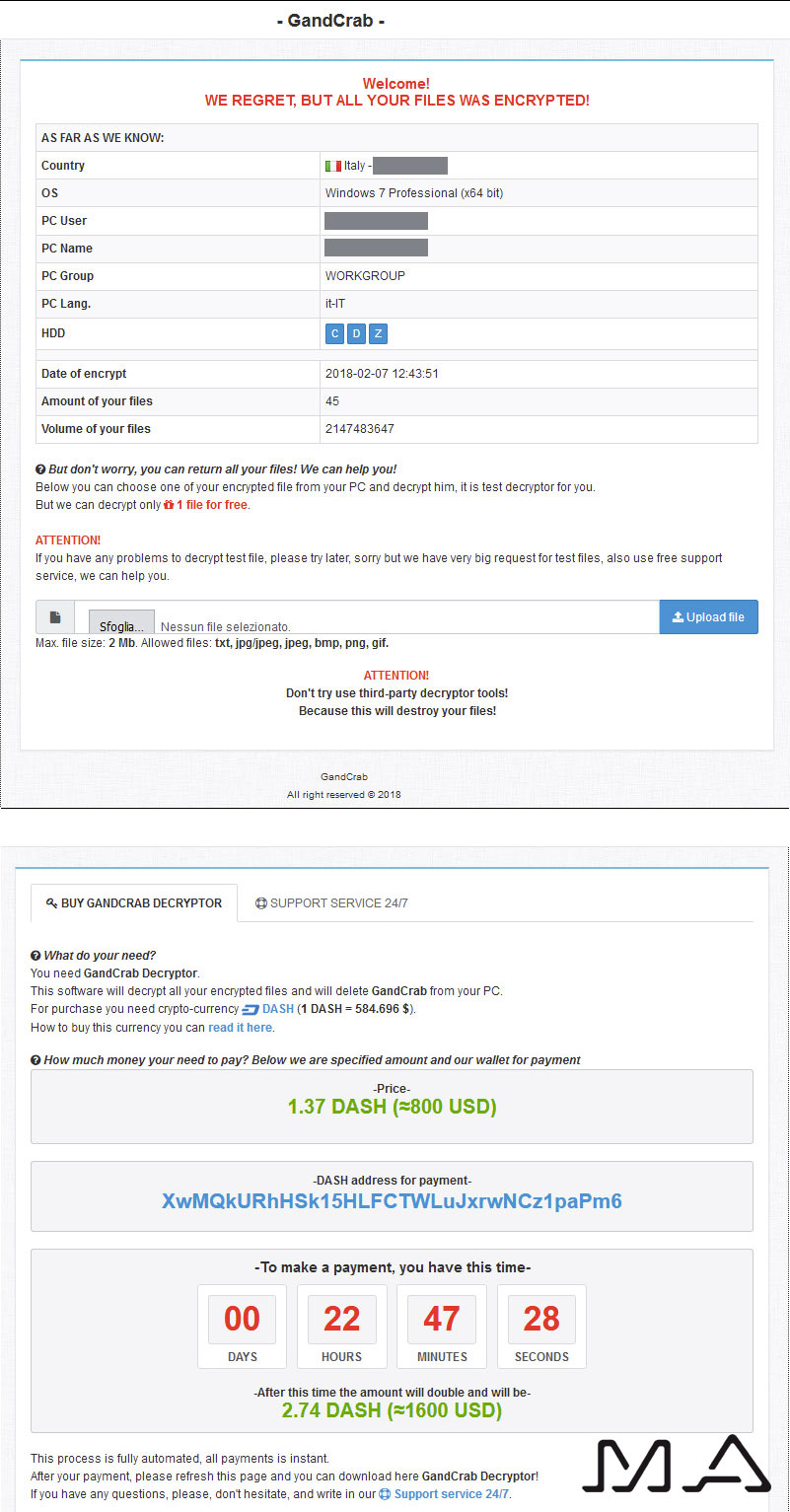

La sorpresa arriva quando si accede alla pagina di richiesta riscatto indicata nel file TXT.

Nella figura sottostante vediamo come si presenta la pagina: nella prima parte vengono indicati i dati del computer infetto (indirizzo IP, nome del computer e dell'account utente, elenco dei dischi, data di infezione e numero di files infetti (che è sbagliato in quest'esempio, nella realtà sono migliaia).

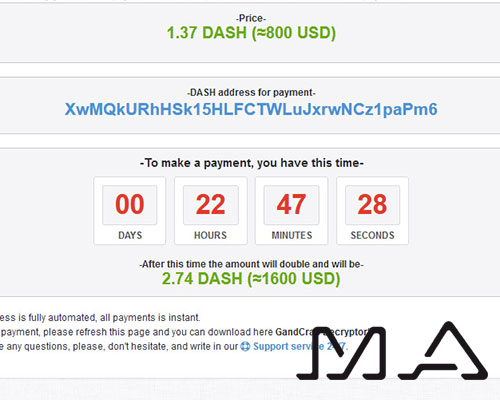

Nella seconda metà della pagina arriva la richiesta economica, che, per laprima volta, non viene quantificata in Bitcoin, ma in Dash.

E' interessante notare che la richiesta si aggiorna automaticamente in funzione del valore in tempo reale dei Dash, e che, quindi, gli hacker autori del virus vogliono assicurarsi di guadagnare una cifra ben precisa, che non subisca differenze in caso di oscillazione del valore della criptovaluta utilizzata.

Come in molte varianti precedenti di ransomware, al momento dell'apertura della pagina web di richiesta di riscatto si attiva un timer di 48 ore, trascorse le quali la richiesta economica raddoppia.

E' la prima volta in oltre tre anni di richieste di riscatto in Bitcoin che la richiesta viene fatta in una criptovaluta diversa dal Bitcoin.

Evidentemente gli autori di questi attacchi di ransomware cercano di avvalersi di una criptovaluta che abbia meno oscillazioni ed incertezze rispetto ai Bitcoin.

Un Dash in questo momento nel quale scrivo vale 580,00 € contro gli 8.290,00 € del Bitcoin.

L'andamento della quotazione del Dash è molto simile a quello del Bitcoin: nell'ultimo terzo di dicembre del 2017 si è registrato il picco di valore: € 1.400,00 per il Dash e € 19.000,00 per il Bitcoin.

Nella figura seguente possiamo vedere il grafico relativoal valore del Dash negli ultimi 12 mesi.

Evidentemente il minor valore del Dash viene considerato un vantaggio per gli autori di questi virus nuovi. Staremo a vedere se l'episodio del GANDCRAB resterà un caso isolato o se altri virus chiederanno riscatti in Dash, contribuendo al tramonto del Bitcoin.

La protezione migliore è ovviamente quella di dotarsi di una serie di precauzioni da non sottovalutare:

Non mi stancherò mai di dirlo: i dati sul computer sono i tuoi. Proteggili. Sempre.

In caso di attacco il danno provocato da un virus Cryptolocker è considerevole e può raggiungere effetti catastrofici. Nello specifico:

Cosa è importante sapere:

In caso di infezione diretta su un Server attraverso attacco al Desktop Remoto, l'hacker disattiva eventuali antivirus e tutte le protezioni presenti sul server. Solo successivamente inocula il virus sul Server ed inizia l'attacco, quindi è impossiile recuperare dati dal Server. In seguito all'infezione, i files presenti sui dischi e colpti cambiano nome, assumendo un'aspetto simile a questo: FIle_2017.xlsx.id-62EFC9C9.[recfile@protonmail.com].cobra (al nome del file viene aggiunto l'ID univoco, un'email su cui contattare l'hacker responsabile dell'attacco e un nome che identifica la variante del virus).

Raccomando, in caso di infezione, la massima tempestività nell'intervento: appena ci si accorge dell'infezione bisogna spegnere il computer immediatamente e far intervenire un tecnico (NON UN PARENTE O UN AMICO SMANETTONE, responsabili, spesso, di danni peggiori di quelli indotti dal virus). Questa semplice azione aumenta tantissimo la possibilità di recuperare i files e riduce il numero di files che vengono crittografati.

Se il vostro PC è infetto, l'ultima cosa che consiglio è di formattare il computer: così facendo cancellate tutti i files e perdete qualsiasi possibilità di recupero.

Se l'infezione colpisce un ufficio dove sono presenti più computer, spegnete immediatamente tutti i computer, per evitare che l'infezione possa propagarsi dal computer "untore" agli altri. Particolare attenzione va prestata all'eventuale server, che va isolato dalla rete appena ci si rende conto dell'infezione,

Le raccomandazioni sono sempre le stesse: se infetti, spegnete immediatamente il PC e chiamate il vostro tecnico di fiducia. Se non lo avete contattatemi al 3357874178, saprò darvi indicazioni utili. Io ho sede a Roma, ma posso, attraverso connessione remota, operare tranquillamente a distanza.

Quello che sto per scrivere non è frutto della mia volontà di offendere nessuno. La gravità dei danni provocati dai ransomware mi spinge però ad essere chiaro, a costo di risultare antipatico.

Senza conoscenza non esiste la prevenzione. Un computer non è un semplice strumento di lavoro o di svago. Internet non è l'Eden. La posta elettronica non è riservata e sicura. Usare un computer senza antivirus (o con un antivirus non aggiornato) equivale a fare sesso con una prostituta senza precauzioni.

Dobbiamo cambiare il nostro modo di pensare.

Nello specifico dobbiamo considerare che:

Troppo spesso sono contattato da persone che si rivolgono a me per risolvere problemi legati ad un uso incosciente del computer. E troppo spesso provo dentro di me frustrazione e rabbia. E sia chiaro, lo dico contro il mio interesse, che è quello di riparare computer e di ripristinarli alla piena funzionalità. Ma sono stanco di lottare contro l'incoscienza delle persone. Se nel computer hai dati di lavoro o l'archivio delle tue foto, devi applicarti con intelligenza e cognizione a tutelarli, mettendo in atto una serie di accorgimenti che aumentino la tua sicurezza. E devi tenere bene in mente che un computer infetto rallenta e ti fa perdere tempo, perchè il malware che vi è annidato sfrutta alcune (o molte) risorse per attuare piani criminosi.

I ransomware o virus del riscatto prendono in ostaggio i tuoi files e li rendono irrecuperabili se non sottostai ad un'estorsione. Altri malware rubano le tue password, altri ancora utilizzano il tuo computer per mandare spamming, altri lo sfruttano per bombardarti di pubblicità. Quale che sia il danno causato dal malware, se non fai nulla per evitarlo diventi complice di attività fraudolente e spesso criminose.

Vediamo allora, ancora una volta, come fare per tutelarci in caso di ricezione di una email fraudolenta.

All'arrivo di un messaggio di posta elettronica, soprattutto se contiene allegati, dobbiamo effettuare una serie di controlli. Se pensi che questo rallenti il tuo lavoro chiudi pure questa pagina e continua a fare il tuo lavoro. Altrimenti leggi con attenzione. Quello che sto per dire si applica a tutte le email fraudolente, non solo alle email relative a Cryptolocker.

I controlli devono essere sempre gli stessi, e richiedono un livello di attenzione alto. Basta un momento di distrazione per cadere nel tranello. Quindi se sei stanco, svogliato, distratto, gioca a Tetris e rimanda la lettura dei messaggi di posta a dopo....

Personalmente utilizzo una metodologia che prevede una serie di controlli. Nello specifico:

Abbiamo accennato al fatto che Windows, per impostazione predefinita, non visualizza le estensioni dei file più conosciuti.

Vediamo come fare per visualizzarle, per aumentare la nostra sicurezza e poter riconoscere in anticipo eventuali allegati sospetti. Questa procedura si applica a Windows 7 ed 8, ed è molto simile per Windows Vista ed XP.

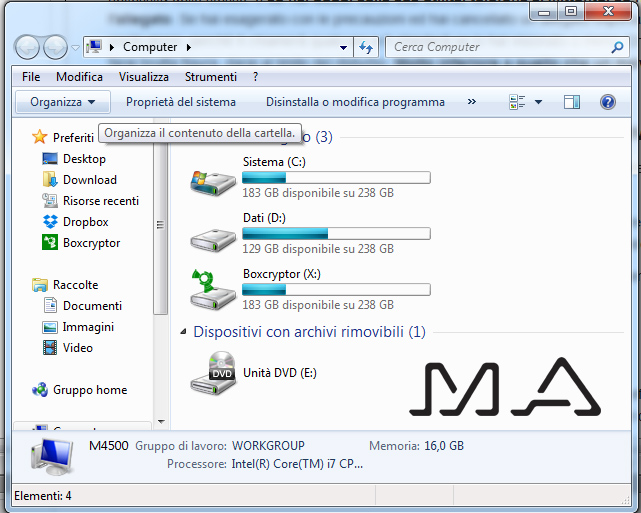

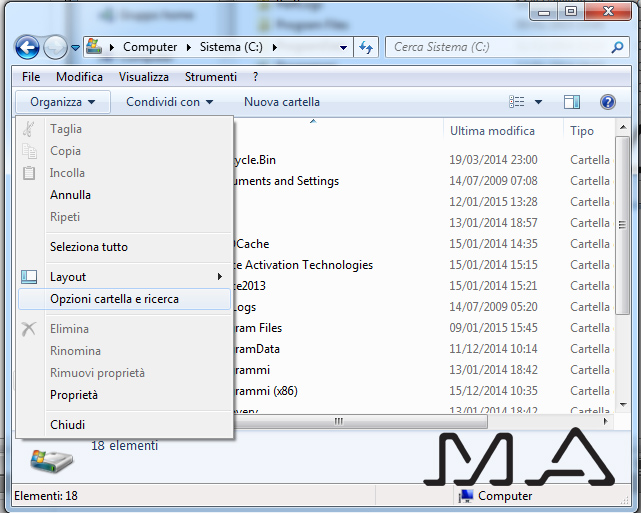

Apri Esplora risorse (dall'icona Computer sul desktop o da Start-Computer o ancora premendo insieme i tasti Windows + e).

Si aprirà Esplora risorse.

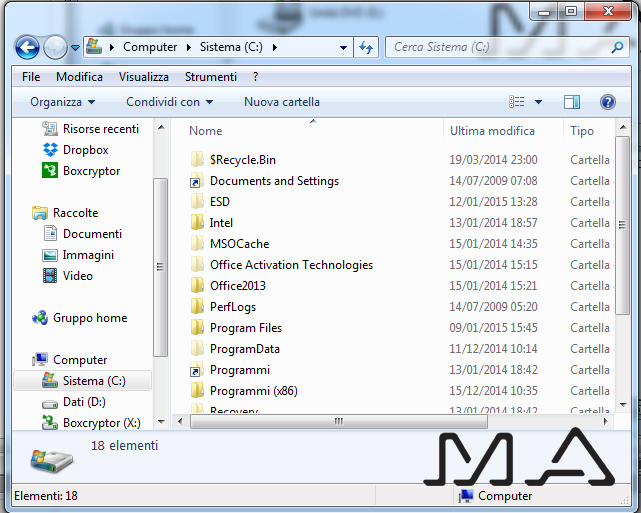

Per poter rendere permanente la modifica che stiamo per fare, apri il disco C: facendo doppio click su di esso. Ti verranno mostrate le cartelle ed i files del disco C:

Clicca sul pulsante Organizza in alto a sinistra. Nel menu a tendina che si aprirà clicca sulla voce Opzioni cartella e ricerca:

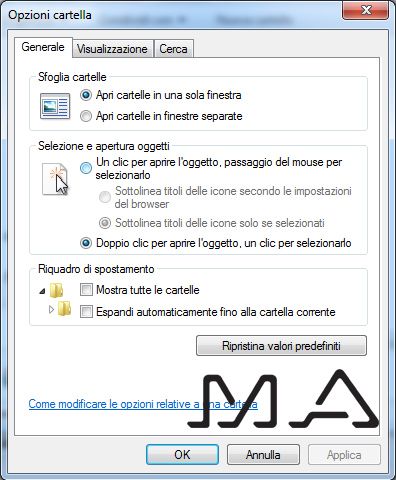

Si aprirà un menu come quello sottostante:

Clicca ora sul pannello Visualizzazione in alto al centro. Si aprirà il pannello con le opzioni:

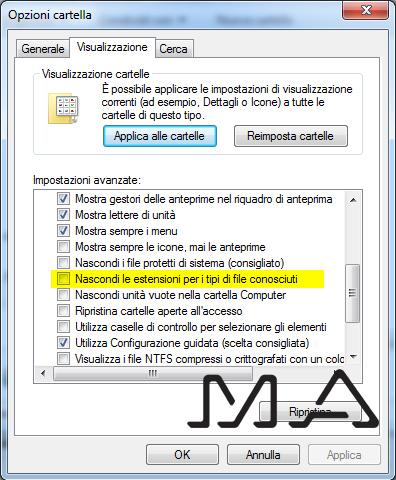

Nel riquadro Impostazioni avanzate scorri verso il basso fino a trovare la riga Nascondi le estensioni per i tipi di file conosciuti. Togli il segno di spunta a sinistra della riga e clicca il pulsante Applica alle cartelle.

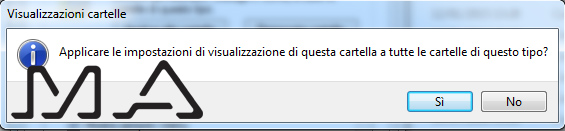

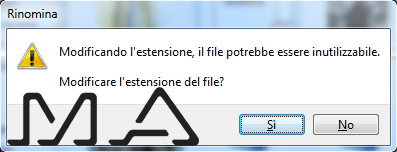

Apparirà una richiesta di conferma:

Clicca sul pulsante Si, poi sul pulsante OK. A questo punto puoi chiudere Esplora risorse.

Da adesso in poi, quando visualizzerai una qualsiasi cartella, vedrai i files visualizzato con il nome e l'estensione, separati da un punto.

Attenzione particolare va prestata, da adesso in poi, quando devi rinominare un file. Con la visualizzazione dell'estensione disattivata, ogni volta che rinominavi un file agivi solamente sul nome, lasciando invariata l'estensione. Con la visualizzazione dell'estensione attivata, se rinomini un file puoi cambiarne anche l'estensione, rischiando di cambiarne l'associazione ad un programma. L'esempio è presto fatto: se rinomini un file Word che si chiama TESTO.DOC in PLUTO.DOC non avrai problemi nell'apertura. Se, invece, rinomini TEST.DOC in PLUTO.PDF, il file verrà associato ad Acrobat Reader e non verrà aperto correttamente, essendo un file Word. In caso di erronea modifica dell'estensione, Esplora risorse ti avvertirà con un messaggio di questo tipo:

In casi simili, clicca sul pulsante No e ripeti la procedura di rinominazione stando attento a non modificare l'estensione.

Per una pulizia mentale, evita di usare punti o virgole nel nome del file. Al limite utilizza il trattino -.

Ora che hai modificato le impostazioni di visualizzazione di files e cartelle, avrai maggiori possibilità di identificare un allegato nocivo. Se la sua estensione è .EXE, .COM, .CMD, .JS, .CAB sei quasi sicuro che possa trattarsi di malware.

La stesura di questo articolo ha richiesto molto tempo. Se lo hai trovato utile e vuoi cliccare su Mi piace o Condividi mi farai cosa gradita. Grazie.

© 2015-2018 - Michele Angeletti - Via Antonio Fogazzaro, 10 - 00137 - Roma

Tel: 06.86.89.61.31 - 335.78.74.178

Articoli correlati:

Pulizia del computer con CCleaner

Eliminare dal computer il Malware con Malwarebytes Anti-Malware

Come difendersi dal Phishing e riconoscere un'email fraudolenta

Come convertire facilmente un file in formato PDF con CutePDF Writer

Il malware del riscatto CTB-Locker: come prevenirlo

Come funziona Cryptolocker e come difendersi se colpiti

Microsoft, Polizia Postale, anonimato e Cryptolocker

L'email che ti ricatta per aver visitato siti porno