Nel video sottostante analizzo e spiego molti aspetti dei virus del riscatto della famiglia Cryptolocker. Il video dura 36 minuti, ma penso che possa chiarire molte cose a chi, fino ad oggi, non ha mai sentito parlare di virus Cryptolocker, di riscatti, di Bitcoin.

Oggi ho avuto modo di confrontarmi con una nuova variante di Cryptolocker, il cui nome, Nomikon 1.0, compare nel nome della pagina html in cui è espressa la richiesta di riscatto.

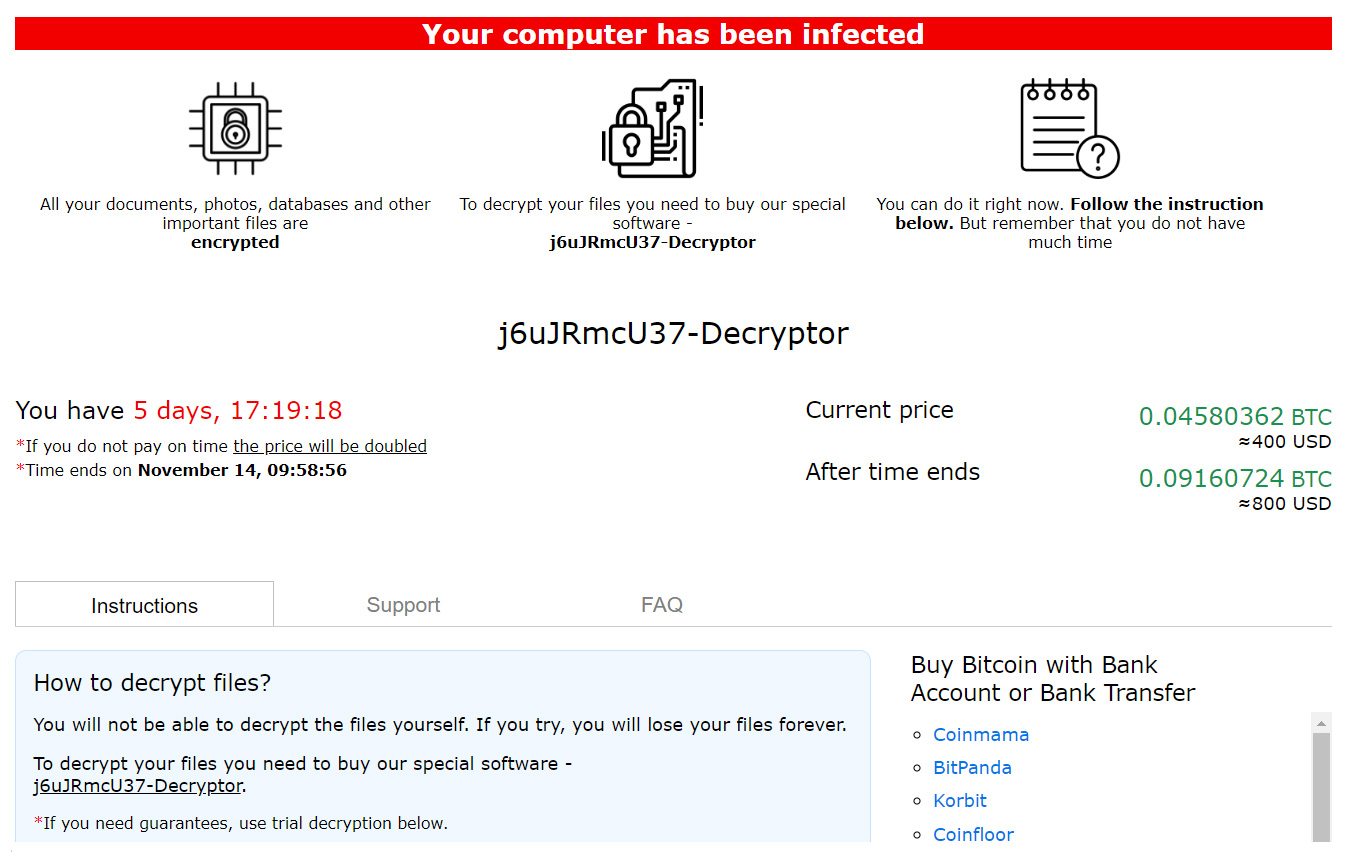

Il virus sembra sia entrato nel tentativo di scaricare un filmato con estensione .mp4 (dico sembra perchè non ho trovato tracce dirette). I files vengono crittografati con estensione .jrmcu aggiunta alla fine del nome e, in ogni cartella infetta, viene creato un file DECRYPT.html contenente la richiesta di riscatto che posto qui di seguito:

Il file responsabile dell'infezione è doppio. In una cartella temporanea il file ha nome ms.exe. Una copia, invece, si sovrappone al file eseguibile di One Drive, in modo da semplificare la riattivazione del virus ad ogni riavvio del computer (in Windows 10 One Drive viene avviato automaticamente). Il file eseguibile originale di One Drive viene rinominato con una lettera s iniziale e non cancellato.

Nella pagina di richiesta del riscatto viene visualizzato un timer. Il timer serve per mettere fretta a chi intende pagare: infatti dopo 6 giorni la richiesta economica raddoppia. La novità consiste nel fatto che il timer non si avvia alla prima apertura della pagina di riscatto come avviene per la variante FTCODE, ma parte direttamente nel momento nel quale il virus inizia la propria azione di crittografia.

Sul desktop compare invece un'immagine a sfondo bianco in cui un testo avvisa dell'avvenuta crittazione dei file. Nel testo compare il nome dell'utente del computer.

Sul fronte FTCODE, le richieste si attestano ormai sui 2.000/3.000 US$ iniziali, confermando la tendenza al rialzo già evidente negli ultimi giorni.

Oggi ho avuto evidenza di infezioni della variante FTCODE che chiedono un riscatto iniziale di 3.000 dollari. Fino ad oggi le richieste iniziali erano sempre di 500 dollari.

Questo aumento vertiginoso è preoccupante, data la facilità con la quale questo virus sta colpendo.

Nell'aggiornamento del 14 ottobre sottostante potrete trovare maggiori informazioni sulla variante FTCODE.

E' attiva in questi giorni l'ennesima variante del Cryptolocker. Si chiama FTCODE e si propaga attraverso un allegato Word in formato DOC contenuto in un'email PEC fraudolenta. L'email può arrivare da un indirizzo conosciuto e può sembrare assolutamente attendibile. Ritengo che la diffusione di questo virus raggiungerà i livelli toccati anni fa dalle email della falsa bolletta Telecom. Se si apre l'allegato della PEC, il virus attacca tutti i dischi del computer (locali, di rete, USB) crittografando i files di maggiore utilizzo (PDF, DOC, XLS, JPG, database di vario tipo, ecc).

Il prezzo richiesto parte da 500$ per raggiungere, dopo pochi giorni, i 25.000$. In ogni cartella contenente files crittografati viene creato un file READ_ME_NOW.HTM contenente le istruzioni di riscatto (consultabili attravero browser Tor).

Da notare che alla prima apertura della pagina di riscatto si attiva un timer, il quale fa crescere, col passare dei giorni, la richiesta economica.

La pagina di riscatto permette di decrittografare gratuitamente un file di dimensione minore di 1 Mb.

Ad oggi non esiste un decrittatore in grado di recuperare i files colpiti da questa variante.

Si raccomanda, come sempre, di installare un buon antivirus a pagamento sul proprio computer e di effettuare regolari copie di backup dei dati, a salvaguardia degli stessi.

A seguito della notizia delle cessate operazioni da parte degli autori del Gandcrab, è ora possibile decrittare i files crittografati da 3 delle 5 varianti del virus.

In queste settimane molte nuovi varianti stanno colpendo in Italia. Cito quella a mio avviso più temibile, la Sodinokibi. Essa viene inoculata tramite accessi in desktop remoto sui server e crittografa tutti i files di dati che trova in tutte le cartelle cui il server ha accesso. Ho personalmente verificato che, in un attacco, l'hacker ha creato, con un'unica infezione, 3 distinte chiavi con 3 distinti files di richiesta riscatto. E' la prima volta che assisto ad un fenomeno del genere, che ritengo estremamente preoccupante perchè se una chiave di decrittografia comporta l'ipotesi del pagamento di un riscatto, tre chiavi triplicano l'importo dell'eventuale pagamento.

Il 1 Giugno 2019 gli sviluppatori del ransomware Gandcrab hanno annunciato nel Dark Web che non svilupperanno più il loro virus e che cesseranno qualsiasi attività.

I creatori di Gandcrab sostengono di aver guadagnato oltre 2 miliardi di dollari. con una media di 2,5 milioni di dollari a settimana, ed invitano tutti coloro che hanno ancora files crittografati a pagare entro fine mese. In quella data, stando al post, tutte le chiavi di decrittografia verranno cancellate dai server, e non sarà possibile in alcun modo recuperare i files.

Per approfondimenti; https://pbs.twimg.com/media/D79r4uHXYAAzxT-.jpg:large e https://www.bleepingcomputer.com/news/security/gandcrab-ransomware-shutting-down-after-claiming-to-earn-25-billion/.

Il Gandcrab è attivo da Gennaio 2018 ed ha colpito migliaia di computer in tutto il mondo. Il virus è stato costantemente aggiornato e, sebbene esista un decrittatore in grado di recuperare files crittografati dalle varianti 1, 4 e 5 (fino alla 5.0.3), rimane uno dei virus più dannosi in circolazione.

Cosa succederà a fine mese? Nessuno può dirlo, ma gli scenari possono essere due:

Nel primo caso (peraltro già verificatosi con diverse varianti di ransomware), tutti potranno tornare in possesso dei propri files.

Nel secondo caso il problema sarà enorme, e l'unica speranza di recuperare i files crittografati sarà nella capacità degli esperti di individuare una chiave di decrittografia funzionante. Cosa non riuscita finora e difficilmente possibile.

In ogni caso, consiglio alle vittime del Gandcrab di conservare i files e di attendere sviluppi.

Il virus del riscatto, o Cryptolocker, è un virus che crittografa i files presenti in un computer rendendoli illeggibili. Scopo dei delinquenti che hanno creato questa famiglia di virus è quello di chiedere, alla vittima, un riscatto per ottenere un decrittatore in grado di recuperare i files danneggiati.

Nella maggior parte dei casi, il virus si diffonde attraverso un attacco diretto da Internet effettutato da un hacker che accede ad un computer sul quale è attiva la funzione di Desktop Remoto: l'hacker, una volta preso il controllo del computer, disattiva tutti i sistemi di sicurezza ed inocula il virus. Questo è il caso nel quale i danni sono maggiori, perchè la macchina infetta è totalmente in mano all'hacker, che può controllare l'eventyuale presenza di files di backup e colpire anch'essi con facilità.

In altri casi il virus si diffonde attraverso link o allegati contenuti in messaggi fraudolenti di posta elettronica. In tal caso, aprendo il link (o l'allegato), il virus viene attivato e provvede a crittografare tutti i dati del computer utilizzato.

In altri casi ancora il virus si inocula nel sistema attraverso pagine web infette, In casi sempre più frequenti entra in un computer sfruttando una connessione di Desktop Remoto protetta da una password troppo semplice.

Quale che sia la modalità d'infezione, il danno provocato è molto simile. Nello specifico:

Cosa è importante sapere:

Le varianti più diffuse in questi giorni vengono inoculate nei computer sfruttando delle vulnerabilità del desktop remoto di Windows.

I nomi sono diversi, tra di essi spiccano il famigerato Dharma (ormai attivo da oltre un anno) che modifica i nomi dei files con estensioni sempre nuove, la più recente delle quali è adobe. Molto attive sono le varianti Rapid, Matrix e Bip. Per queste nuove variante non esistono decrittatori, quindi non perdete tempo a cercare soluzioni che non ci sono su Internet.

In caso di infezione diretta su un Server attraverso attacco al Desktop Remoto, l'hacker disattiva eventuali antivirus e tutte le protezioni presenti sul server. Solo successivamente inocula il virus sul Server ed inizia l'attacco, quindi è impossiile recuperare dati dal Server. In seguito all'infezione, i files presenti sui dischi e colpti cambiano nome, assumendo un'aspetto simile a questo: FIle_2017.xlsx.id-62EFC9C9.[recfile@protonmail.com].cobra (al nome del file viene aggiunto l'ID univoco, un'email su cui contattare l'hacker responsabile dell'attacco e un nome che identifica la variante del virus).

Raccomando, in caso di infezione, la massima tempestività nell'intervento: appena ci si accorge dell'infezione bisogna spegnere il computer immediatamente e far intervenire un tecnico (NON UN PARENTE O UN AMICO SMANETTONE, responsabili, spesso, di danni peggiori di quelli indotti dal virus). Questa semplice azione aumenta tantissimo la possibilità di recuperare i files e riduce il numero di files che vengono crittografati.

Se il vostro PC è infetto, l'ultima cosa che consiglio è di formattare il computer: così facendo cancellate tutti i files e perdete qualsiasi possibilità di recupero.

Se l'infezione colpisce un ufficio dove sono presenti più computer, spegnete immediatamente tutti i computer, per evitare che l'infezione possa propagarsi dal computer "untore" agli altri. Particolare attenzione va prestata all'eventuale server, che va isolato dalla rete appena ci si rende conto dell'infezione,

Le raccomandazioni sono sempre le stesse: se infetti, spegnete immediatamente il PC e chiamate il vostro tecnico di fiducia. Se non lo avete contattatemi al 3357874178, saprò darvi indicazioni utili. Io ho sede a Roma, ma posso, attraverso connessione remota, operare tranquillamente a distanza.

In caso di infezione attenetevi a queste semplicissime procedure:

E' stato rilasciato oggi un decrittatore in grado di decrittografare i files colpiti dalle varianti 1, 4 e 5 del virus Gandcrab. Il Gandcrab è una variante del Cryptolocker molto attiva negli ultimi mesi.

Le varianti più diffuse in questi giorni vengono inoculate nei computer sfruttando delle vulnerabilità del desktop remoto di Windows. Possono essere anche violati accessi remoti gestiti da TightVNC.

I nomi sono diversi, tra di essi spiccano il Cobra, lo Shadow, il Payday e l'Arena , Per queste nuove variante non esistono decrittatori, quindi non perdete tempo a cercare soluzioni che non ci sono su Internet.

Le varianti più diffuse in questi giorni vengono inoculate nei computer sfruttando delle vulnerabilità del desktop remoto di Windows. Possono essere anche violati accessi remoti gestiti da TightVNC.

I nomi sono diversi, tra di essi spicca il Satan, il BTCWare ed il GlobeImposter 2.0, Per questa nuove variante non esistono decrittatori, quindi non perdete tempo a cercare soluzioni che non ci sono su Internet.

Da oggi è possibile, in molti casi, decrittografare, oltre ai files infetti dalle varianti DHARMA e WALLET, anche le varianti XTBL, CRYSIS, CRYPT, LOCK, CRYPTED e ONION..

Per info contattatemi al 335/7874178.

Da oggi è possibile, in molti casi, decrittografare files infetti dalle varianti DHARMA e WALLET. Si tratta di due varianti molto simili, che si propagano attraverso connessioni di Desktop Remoto (RDP) poco sicure, ed aggiungono ai files crittografati una lunga estensione contenente un indirizzo email e la desinenza finale .wallet o .dharma (ad esempio "relazione.doc.[oron@india.com].dharma" o "brochure.pdf.[webmafia@asia.com].wallet".

Per info contattatemi al 335/7874178.

La variante più diffusa in questi giorni si chiama WANNACRY e viene inoculata nel computer sfruttando delle vulnerabilità dei sistemi operativi più vecchi o non aggiornati. Se ne sta parlando moltissimo (finalmente) su molti siti, anche di quotidiani, ma si dimentica di scrivere il dato più importante: senza un backup valido e sicuro non ci sono molte possibilità di superare indenni una simile infezione.

Nelle ultime settimane sono uscite soluzioni per le infezioni che colpiscono attraverso connessione remota (RDP) aggiungendo estensione DHARMA ai files infetti e alle infezioni che si diramano attraverso allegati email che aggiungono estensione R9OJ (Crypton).

Ancora non si trovano soluzioni per le infezioni che colpiscono attraverso RDP aggiungendo estensione WALLET.

Ricordo che sono decrittabili tutte le varianti del virus che aggiungono estensioni di tipo: ecc, ezz, exx, xyz, zzz, aaa, abc, ccc, vvv, xxx, ttt, micro ed mp3.

Per informazioni contattatemi al 335/7874178 o via email.

La variante più diffusa in questi giorni viene inoculata nel computer cliccando un link all'interno di una falsa email proveniente da un indirizzo email a volte conosciuto, contenente un allegato ZIP, un file DOC o un file XLS di una fattura. All'interno del file ZIP si trova un file con estensione JS o EXE, che inocula il virus. Molto attiva è una variante che colpisce i SERVER attraverso un accesso fraudolento in Desktop Remoto. Quest'ultima variante è estremamente pericolosa, sia perchè gli hacker che si introducono illegalmente nel sistema sono liberi di disattivare gli antivirus e di devastare il computer colpito, sia perchè i riscatti chiesti sono estremamente costosi (si arriva facilmente a 10 Bitcoin di richiesta).

Per queste nuove varianti non esistono decrittatori, quindi non perdete tempo a cercare soluzioni che non ci sono su Internet.

Purtroppo per i virus di nuova generazione non stanno uscendo soluzioni gratuite in grado di permettere la decrittografia dei files, quindi i danni arrecati dalle nuove varianti del Cryptolocker sono consistenti e da non sottovalutare.

La variante più diffusa in questi giorni viene inoculata nel computer cliccando un link all'interno di una falsa email proveniente da un indirizzo email a volte conosciuto, contenente un allegato ZIP di una fattura. All'interno del file ZIP si trova un file con estensione JS, che inocula il virus. Molto attiva è una variante che colpisce i SERVER attraverso un accesso fraudolento in Desktop Remoto. Quest'ultima variante è estremamente pericolosa, sia perchè gli hacker che si introducono illegalmente nel sistema sono liberi di disattivare gli antivirus e di devastare il computer colpito, sia perchè i riscatti chiesti sono estremamente costosi (si arriva facilmente a 10 Bitcoin di richiesta).

Per queste nuove varianti non esistono decrittatori, quindi non perdete tempo a cercare soluzioni che non ci sono su Internet.

La variante più diffusa in questi giorni viene inoculata nel computer cliccando un link all'interno di una falsa email proveniente da un indirizzo email conosciuto, dal corriere SDA o da EQUITALIA. Molto attiva è una variante che colpisce i SERVER attraverso un accesso fraudolento in Desktop Remoto. Quest'ultima variante è estremamente pericolosa, sia perchè gli hacker che si introducono illegalmente nel sistema sono liberi di disattivare gli antivirus e di devastare il computer colpito, sia perchè i riscatti chiesti sono estremamente costosi (si arriva facilmente a 10 Bitcoin di richiesta).

La variante più diffusa in questi giorni viene inoculata nel computer cliccando un link all'interno di una falsa email proveniente dal corriere SDA. I files infetti vengono identificati da un'estensione a 6 lettere casuali, diversa per ogni file. Nelle cartelle infette vengono salvati 2 files, uno con estensione HTML ed uno con estensione TXT dal nome COME_RIPRISTINARE_I_FILES.

Per questa variante non esistono decrittatori, quindi non perdete tempo a cercare soluzioni che non ci sono su Internet.

Le varianti che stanno agendo in questo periodo sono tante, in particolare colpiscono fortemente quelle che aggiungono, ai files crittografati, le estensioni .crypt, .crypz, un'estensione formata da 7 lettere casuali, .zepto, .cerber, .petya.

Il virus del riscatto continua a colpire incessantemente. Le varianti più diffuse in questi giorni sono quelle che aggiungono, ai files crittografati, le estensioni .crypt, .crypz e un'estensione formata da 7 lettere casuali.

Da oggi sono in grado di aiutarvi a recuperare i files crittografati dalle varianti del Cryptolocker che aggiungono ai nomi dei files infetti estensione di tipo: ecc, ezz, exx, xyz, zzz, aaa, abc, ccc, vvv, xxx, ttt, micro ed mp3. Per info e modalità contattatemi al 3357874178.

In questi giorni sono particolarmente frequenti casi di infezioni che aggiungono ai files infetti l'estensione .encrypted o .crypt.

Queste infezioni sono meno "cattive" delle precedenti, e sono più facilmente recuperabili, a patto di intervenire tempestivamente.

Se la variante .encrypted colpisce attraverso email fraudolente, la variante .crypt viene inoculata da siti web infetti.

Raccomando sempre, in caso di infezione, la tempestività nell'intervento: appena ci si accorge dell'infezione bisogna spegnere il computer immediatamente e far intervenire un tecnico. Questa semplice azione aumenta tantissimo la possibilità di recuperare i files e riduce il numero di files che vengono crittografati.

Se il vostro PC è infetto, l'ultima cosa che consiglio è di formattare il computer: così facendo cancellate tutti i files e perdete qualsiasi possibilità di recupero.

Se l'infezione colpisce un ufficio dove sono presenti più computer, spegnete immediatamente tutti i computer, per evitare che l'infezione possa propagarsi dal computer "untore" agli altri. Particolare attenzione va prestata all'eventuale server, che va isolato dalla rete appena ci si rende conto dell'infezione,

In queste ultime settimane sono riapparsi, dopo un'apparente pausa, delle vecchie varianti della famiglia dei virus Cryptolocker: quelle che si propagano attraverso false bollette Telecom ed Enel e false cartelle Equitalia.

Nuove varianti sono ora attive, e spesso non vengono individuate da alcun antivirus. Per la prima volta i file che vengono creati dal virus e che crittografano i dati degli utenti sono invisibili anche ad un controllo approfondito. Ho personalmente constatato che in questi casi l'unica possibilità di rimozione del virus è un intervento manuale.

Altro elemento di novità è costituito dal tipo di file utilizzato dal virus per inocularsi. Ora, all'interno del file .ZIP normalmente allegati alle email fraudolente, oltre al finto .PDF con estensione .EXE o .JS o ai files con estensione .XLSXM (o .XLSM) e .DOCXM (o .DOCM), si può trovare un file con estensione .WSF (Windows Script File).

Le novità di questa settimana sul fronte dei virus del riscatto (Cryptolocker e similari) sono inquietanti. Alle varianti classiche, si aggiungono 2 nuove forme di inoculazione.

La prima riguarda i computer Apple. Una variante del Cryptolocker riesce ad inocularsi in un sistema Mac attraverso un Trojan che entra nel computer attraverso una pagina internet infetta. Una volta inoculato, il virus colpisce con modalità molto simili a quelle delle varianti Windows.

La seconda è estremamente allarmante, e riguarda la possibilità del virus di essere inoculato in un computer Windows sfruttando le vulnerabilità del Desktop remoto, una funzione dei sistemi operativi Windows di essere gestiti a distanza. Se per errore o per incuria si lascia parta sul server una connessione di Desktop remoto non sicura (ovvero non protetta da password sicura), la stessa connessione viene violata, ed utilizzata per inoculare il virus, che crittografa tutti i dati sul server.

Il virus del riscatto continua a diffondersi incessantemente. Le nuove varianti riescono ad infettare i computer attraverso la navigazione internet. Quindi non più solamente attraverso l'apertura di allegati di messaggi di posta elettronica. Raccomando la massima attenzione: tutte le persone che sono state infettate stavano navigando alla ricerca di partite in streaming, di film e di canzoni. Inoltre, segnalo l'arrivo di una nuova ondata che colpisce i telefonini, sia Iphone che Android.

Raccomando sempre, in caso di infezione, la tempestività nell'intervento: appena ci si accorge dell'infezione bisogna spegnere il computer immediatamente e far intervenire un tecnico. Questa semplice azione aumenta tantissimo la possibilità di recuperare i files e riduce il numero di files che vengono crittografati.

Se il vostro PC è infetto, l'ultima cosa che consiglio è di formattare il computer: così facendo cancellate tutti i files e perdete qualsiasi possibilità di recupero.

Se l'infezione colpisce un ufficio dove sono presenti più computer, spegnete immediatamente tutti i computer, per evitare che l'infezione possa propagarsi dal computer "untore" agli altri. Particolare attenzione va prestata all'eventuale server, che va isolato dalla rete appena ci si rinde conto dell'infezione,

Continua l'offensiva dei virus del riscatto. Nuove varianti si aggiungono ogni settimana, Il dato allarmante, oltre alla sua crescente diffusione, è l'innalzamento della richiesta economica. Al danno si aggiunge quindi la beffa. Nelle nuove varianti la richiesta di riscatto parte da 2 Bitcoin (circa 700 €).

Avviso inoltre che esiste una soluzione a versioni precedenti del virus. Mi riferisco alle versioni che aggiungono una delle seguenti estensioni ai file crittografati: ".ecc”, “.exx”,” .ezz”, “.vvv”, “.xxx”, “.aaa”, “.fff”, “.xyz”, “.abc”, “.ttt”, “.xyz”, “.ccc”.

Se i vostri files sono stati crittografati non cancellateli formattando il computer: in molti casi il recupero è possibile nell'immediato. Altrimenti, potrete sempre attendere che in futuro si renda disponibile un sistema di decrittografia in grado di ridarvi i files bloccati.

L'ultima variante di questa famiglia di virus aggiunge ai files crittografati l'estensione .micro.

In caso di infezione di questa o delle altre varianti del virus, spegnete immediatamente il computer e rivolgetevi al vostro tecnico di fiducia. Se non lo avete contattatemi al 3357874178, saprò darvi indicazioni utili.

Non chiamatemi nei seguenti casi:

L'infezione da virus della famiglia Cryptolocker o CTB-Locker si attiva aprendo un allegato proveniente da una email fraudolenta che può avere come mittente Equitalia, Telecom, Acea, o, più semplicemente, un parente, un amico o un perfetto sconosciuto.

Se a seguito dell'apertura di un allegato proveniente da una simile email vi accorgete che il computer rallenta e le icone dei file diventano tutte bianche, non perdete tempo: spegnete immediatamente il computer isolandolo dalla rete.

Se si agisce con prontezza ci sono maggiori possibilità di recuperare i files danneggiati.

Non attaccate assolutamente ad un PC infetto Hard Disk o pennette di memoria USB perchè verrebbero anch'esse danneggiate in brevissimo tempo.

Se il computer è in una rete, isolatelo immediatamente, per evitare che il virus danneggi files in cartelle condivise.

In caso di infezione, spegnete immediatamente il computer e rivolgetevi al vostro tecnico di fiducia. Se non lo avete contattatemi al 3357874178, saprò darvi indicazioni utili.

Il sito http://tmc2ybfqzgkaeilm.onion, è tornato in funzione.

Devo segnalare, mio malgrado, che dalla mattina di martedì 19 gennaio il sito http://tmc2ybfqzgkaeilm.onion, che viene indicato a seguito dell'infezione che si propaga attraverso l'apertura di una falsa fattura proveniente da una email di Telecom, risulta oscurato, come del resto altri siti indicati a seguito di infezioni della famiglia CTB-Locker e Cryptolocker. Tali siti sono utilizzati per quantificare il riscatto richiesto dagli autori dell'estorsione e per procedere, eventualmente, con il pagamento. Il motivo dell'oscuramento non mi è ancora noto, le possibilità sono due: o i siti sono stati oscurati a seguito dell'intervento di qualche autorità giudiziaria, o gli autori del riscatto hanno preferito eliminarli perchè si sentivano braccati.

In ogni caso, essendo tali siti irraggiungibili, è impossibile procedere con il pagamento del riscatto, ed è quindi impossibile ottenere la chiave di decrittografia per recuperare i files infetti.

L'unica possibilità rimane quella, quindi, di percorrere altre strade, affidandosi ad un esperto che sappia dove mettere le mani.

La tempestività gioca un ruolo fondamentale: prima si interviene e più possibilità ci sono per risolvere il problema. Se il vostro computer ha contratto il virus Cryptolocker spegnetelo immediatamente isolandolo dalla rete.

Se non avete un tecnico di fiducia potete contattarmi al 3357874178.

Da 3 mesi lavoro incessantemente sulle infezioni provocate da virus della famiglia Ransomware (riscatto) come Cryptolocker, CTB-Locker e similari. Ad oggi, su tanti casi analizzati, ho una casistica di successo nel ripristino di computer sui quali sono intervenuto nel giorno dell'infezione del 60%. La percentuale cala drasticamente quando intervengo su computer infetti da più giorni. Questo dato è indicativo di quanto sia importante la tempestività e di quanto sia importante spegnere immediatamente il computer quando ci si accorge di essere stati infettati (soprattutto se il computer fa pare di una rete).

Se siete stati infettati dal Virus del Riscatto, e non avete un vostro tecnico di fiducia, contattatemi immediatamente al 335787417 (NON RISPONDO A WHATSUP), ma prima sappiate che:

Nessun tipo di recupero è possibile su sistemi dotati di Windows XP.

Un mio intervento di rimozione del virus e di tentativo di recuperare i files infetti dura mediamente 1 ora abbondante. Per questo non posso permettermi di operare gratis (alcune persone si sono offese quando ho parlato di soldi: se conoscete un salumiere che regala prosciutto datemi l'indirizzo...)

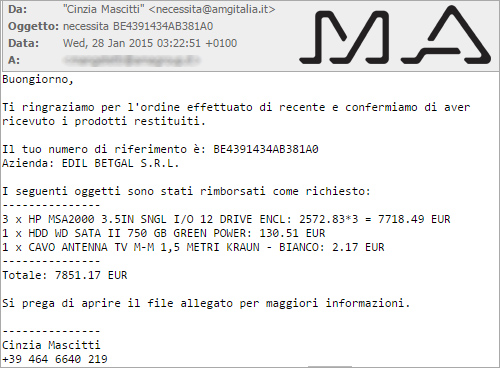

CTB-Locker è un malware che sta colpendo centinaia di utenti in Italia. Si tratta di un ransomware (ransom in inglese significa riscatto), ovvero di un tipo di programma fraudolento il cui scopo è quello di "rapire" i file contenuti in un computer rendendoli illeggibili e di chiedere il pagamento di un "riscatto" per renderli nuovamente utilizzabili. Il Virus è nascosto in un allegato contenuto in un'email ricevuta. Se si apre l'allegato, il Virus si attiva.

L'email può avere contenuti diversi, accomunati però da un'esca comune: quella di un rimborso in tuo favore. Il mittente avvisa, in un italiano senza particolari errori grammaticali, che è stato effettuato in tuo favore un rimborso a seguito della restituzione di beni da te acquistati.

Ecco un esempio di mail fraudolenta da me ricevuta il 28 gennaio:

La mail termina con la richiesta di aprire il file allegato per maggiori informazioni.

Il file allegato contiene un codice maligno che attiva il CTB-Locker.

CTB-Locker si attiva quando viene aperto l'allegato. Il programma agisce su praticamente tutti i files contenenti documenti (ne cito solo alcuni: fotografie, files testo di Word, fogli elettronici di Excel, presentazioni di Power Point, disegni di Autocad, archivi compressi in formato zip, ecc.), crittografandoli e rendendoli inutilizzabili. Non blocca alcuna funzione del sistema operativo.

I files vengono crittografati utilizzando una chiave unica per ciascun computer infetto, e resi illeggibili ed irrecuperabili.

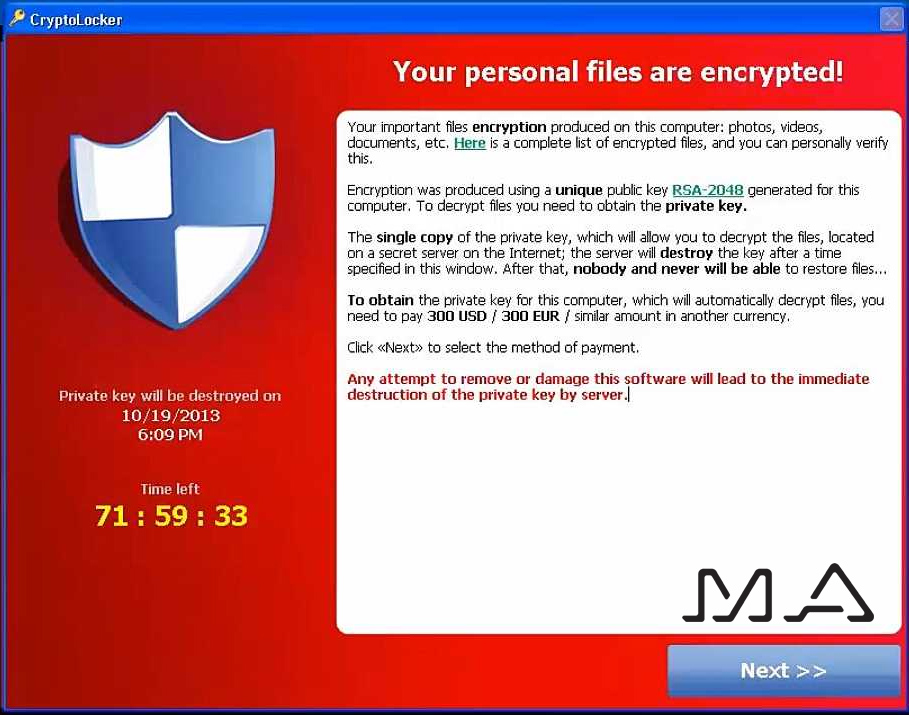

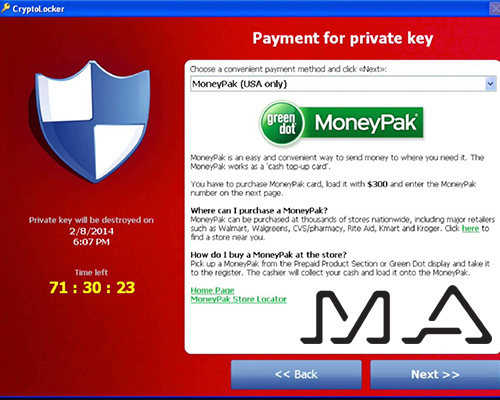

Contestualmente, CTB-Locker si manifesta attraverso una schermata simile a quella sottostante:

La schermata si riferisce ad una vecchia versione del malware, Cryptolocker, attiva già nel 2013, molto simile a quella attuale. Il testo è spietato, eccone la traduzione.

"I tuoi files importanti sono stati crittografati: foto, video, documenti, ecc. Qui puoi verificare personalmente l'elenco dei files criptati.

Il processo di crittografia è stato effettuato utilizzando una chiave unica generata per questo computer. Per eliminare la crittografia dei files devi acquistare una chiave privata.

La copia univoca di questa chiave, che ti permette di decrittografare i tuoi files, è disponibile in un server segreto su Internet; tale server distruggerà la chiave trascorso il tempo specificato nella finestra. Distrutta la chiave, nessuno mai sarà in grado di recuperare i files...

Per ottenere la chiave privata per questo computer, che ripristinerà i files crittografati alla loro condizione normale, devi pagare 300$ / 300€ o un importo simile in altra valuta.

Premi il pulsante Next per scegliere il metodo di pagamento.

Ogni tentativo di rimuovere o danneggiare questo software porterà all'immediata distruzione della chiave privata sul server".

Cliccando sul pulsante Next si accede ad una schermata dove si decide con quale valuta pagare. Oltre a Dollari ed Euro, vengono anche accettati i Bitcoins, una moneta virtuale che comincia a prendere piede su Internet.

CTB-Locker può crittografare files dell'hard disk interno al computer infetto, e può colpire anche files presenti in condivisioni di rete ed in unità esterne quali hard disk e pennette USB.

La novità di questo malware è legata alla chiave univoca di crittografia utilizzata per rendere illeggibili i files. Essendo la chiave univoca, è praticamente impossibile ricostruirla, ed è altamente improbabile riuscire a ripristinare i files.

Inoltre, se l'utente elimina il virus dal computer (con un anti virus o un anti malware), non ripristina i files danneggiati, ma perde per sempre la possibilità di recuperarli, in quanto la chiave privata di decrittografia viene rimossa dal server segreto. Un eventuale rimozione di CTB-Locker elimina esclusivamente la richiesta di pagamento. Non ripristina in alcun modo i files.

Per riavere i files bisogna per forza pagare. Ma qui si apre un problema, oltre che personale, morale.

Sottostare al ricatto, all'estorsione, ci rende complici di un meccanismo perverso. Non si sa chi ci sia dietro a questa iniziativa spregevole. Potrebbe trattarsi di trafficanti di armi, di terroristi, di affiliati a bande criminali. Finanziare queste persone le aiuta ad attuare i loro piani criminosi, ed è pertanto una questione morale, quella legata all'eventuale pagamento.

Molti penseranno: senza i miei files blocco la mia attività, devo per forza pagare. Ed è questo il nocciolo della questione: dobbiamo capire che essere colpiti da un simile evento non è una casualità, ma è frutto della nostra incoscienza e del nostro rifiuto di spendere tempo, soldi ed energie per tutelare i nostri dati.

Cadere nel tranello di CTB-Locker è il risultato di un atteggiamento sbagliato che abbiamo di fronte ai rischi legati all'uso dell'informatica.

Quello che sto per scrivere non è frutto della mia volontà di offendere nessuno. La gravità dei danni provocati da CTB-Locker mi spinge però ad essere chiaro, a costo di risultare antipatico.

Senza conoscenza non esiste la prevenzione. Un computer non è un semplice strumento di lavoro o di svago. Internet non è l'Eden. La posta elettronica non è riservata e sicura. Usare un computer senza antivirus (o con un antivirus non aggiornato) equivale a fare sesso con una prostituta senza precauzioni.

Dobbiamo cambiare il nostro modo di pensare.

Nello specifico dobbiamo considerare che:

Troppo spesso sono contattato da persone che si rivolgono a me per risolvere problemi legati ad un uso incosciente del computer. E troppo spesso provo dentro di me frustrazione e rabbia. E sia chiaro, lo dico contro il mio interesse, che è quello di riparare computer e di ripristinarli alla piena funzionalità. Ma sono stanco di lottare contro l'incoscienza delle persone. Se nel computer hai dati di lavoro o l'archivio delle tue foto, devi applicarti con intelligenza e cognizione a tutelarli, mettendo in atto una serie di accorgimenti che aumentino la tua sicurezza. E devi tenere bene in mente che un computer infetto rallenta e ti fa perdere tempo, perchè il malware che vi è annidato sfrutta alcune (o molte) risorse per attuare piani criminosi.

CTB-Locker prende in ostaggio i tuoi files e li rende irrecuperabili se non sottostai ad un'estorsione. Altri malware rubano le tue password, altri ancora utilizzano il tuo computer per mandare spamming, altri lo sfruttano per bombardarti di pubblicità. Quale che sia il danno causato dal malware, se non fai nulla per evitarlo diventi complice di attività fraudolente e spesso criminose.

Vediamo allora, ancora una volta, come fare per tutelarci in caso di ricezione di una email fraudolenta.

All'arrivo di un messaggio di posta elettronica, soprattutto se contiene allegati, dobbiamo effettuare una serie di controlli. Se pensi che questo rallenti il tuo lavoro chiudi pure questa pagina e continua a fare il tuo lavoro. Altrimenti leggi con attenzione. Quello che sto per dire si applica a tutte le email fraudolente, non solo alle email relative a CTB-Locker.

I controlli devono essere sempre gli stessi, e richiedono un livello di attenzione alto. Basta un momento di distrazione per cadere nel tranello. Quindi se sei stanco, svogliato, distratto, gioca a Tetris e rimanda la lettura dei messaggi di posta a dopo....

Personalmente utilizzo una metodologia che prevede una serie di controlli. Nello specifico:

Abbiamo accennato al fatto che Windows, per impostazione predefinita, non visualizza le estensioni dei file più conosciuti.

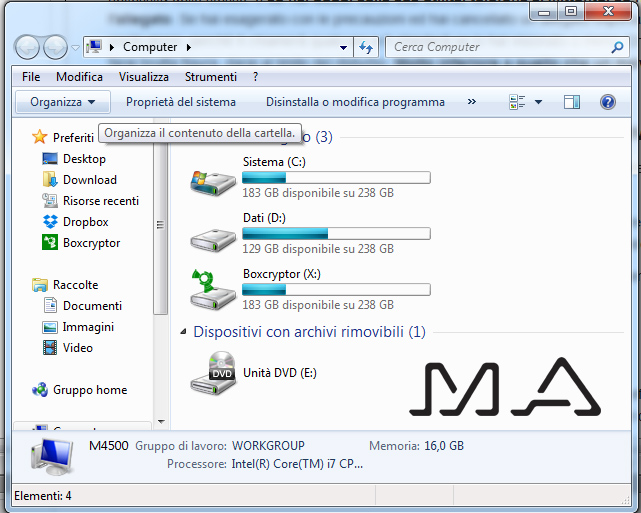

Vediamo come fare per visualizzarle, per aumentare la nostra sicurezza e poter riconoscere in anticipo eventuali allegati sospetti. Questa procedura si applica a Windows 7 ed 8, ed è molto simile per Windows Vista ed XP.

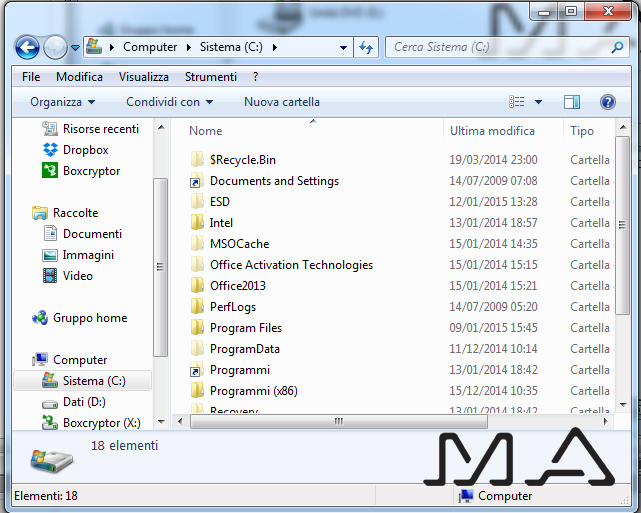

Apri Esplora risorse (dall'icona Computer sul desktop o da Start-Computer o ancora premendo insieme i tasti Windows + e).

Si aprirà Esplora risorse.

Per poter rendere permanente la modifica che stiamo per fare, apri il disco C: facendo doppio click su di esso. Ti verranno mostrate le cartelle ed i files del disco C:

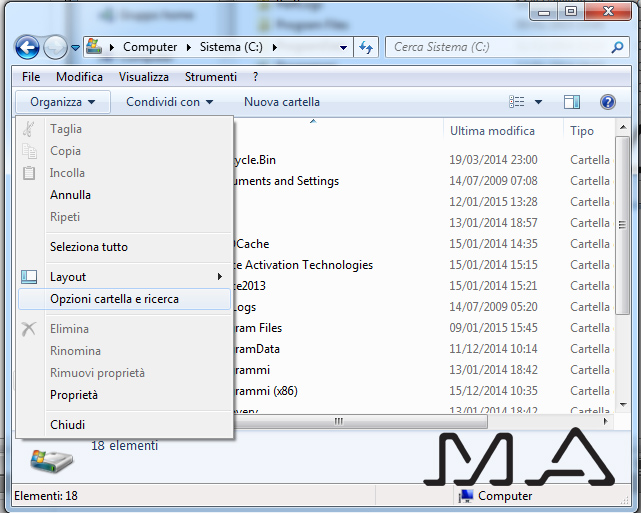

Clicca sul pulsante Organizza in alto a sinistra. Nel menu a tendina che si aprirà clicca sulla voce Opzioni cartella e ricerca:

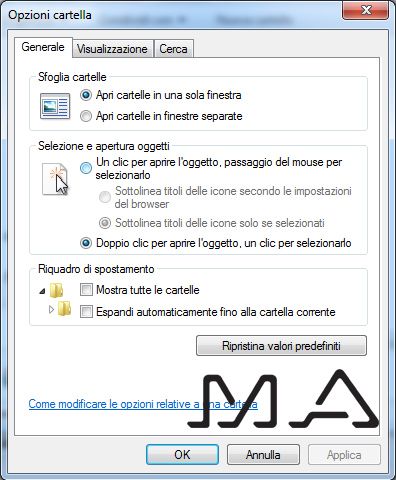

Si aprirà un menu come quello sottostante:

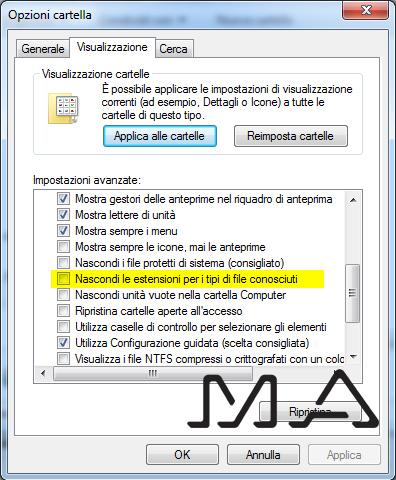

Clicca ora sul pannello Visualizzazione in alto al centro. Si aprirà il pannello con le opzioni:

Nel riquadro Impostazioni avanzate scorri verso il basso fino a trovare la riga Nascondi le estensioni per i tipi di file conosciuti. Togli il segno di spunta a sinistra della riga e clicca il pulsante Applica alle cartelle.

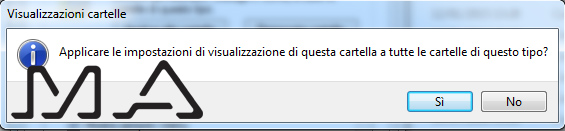

Apparirà una richiesta di conferma:

Clicca sul pulsante Si, poi sul pulsante OK. A questo punto puoi chiudere Esplora risorse.

Da adesso in poi, quando visualizzerai una qualsiasi cartella, vedrai i files visualizzato con il nome e l'estensione, separati da un punto.

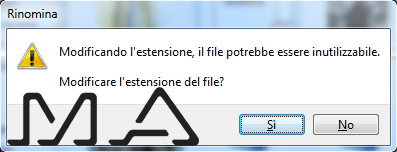

Attenzione particolare va prestata, da adesso in poi, quando devi rinominare un file. Con la visualizzazione dell'estensione disattivata, ogni volta che rinominavi un file agivi solamente sul nome, lasciando invariata l'estensione. Con la visualizzazione dell'estensione attivata, se rinomini un file puoi cambiarne anche l'estensione, rischiando di cambiarne l'associazione ad un programma. L'esempio è presto fatto: se rinomini un file Word che si chiama TESTO.DOC in PLUTO.DOC non avrai problemi nell'apertura. Se, invece, rinomini TEST.DOC in PLUTO.PDF, il file verrà associato ad Acrobat Reader e non verrà aperto correttamente, essendo un file Word. In caso di erronea modifica dell'estensione, Esplora risorse ti avvertirà con un messaggio di questo tipo:

In casi simili, clicca sul pulsante No e ripeti la procedura di rinominazione stando attento a non modificare l'estensione.

Per una pulizia mentale, evita di usare punti o virgole nel nome del file. Al limite utilizza il trattino -.

Ora che hai modificato le impostazioni di visualizzazione di files e cartelle, avrai maggiori possibilità di identificare un allegato nocivo. Se la sua estensione è .EXE, .COM, .CMD, .JS, .CAB sei quasi sicuro che possa trattarsi di malware.

Quanto fin detto finora è inutile se non parti da una configurazione di base del tuo computer sicura. Questa configurazione deve prevedere sempre:

Non mi stancherò mai di dirlo: i dati sul computer sono i tuoi. Proteggili. Sempre.

Si trovano, in rete, alcuni articoli che sostengono che i file crittografati possono essere recuperati grazie ad un sito internet che permette, gratuitamente, di ricevere la password privata di sblocco. Il sito in questione è www.decryptcryptolocker.com.

Attenzione. Il sito fa riferimento alla vecchia versione di CTB-Locker, Cryptolocker, e non funziona sempre. Essendo la crittografia del malware basata su chiavi personali (diverse per ciascun computer), è molto remota la possibilità di recuperare i files danneggiati senza pagare. Consiglio comunque, a chi ha subito la crittografia, di non cancellare i files, nella speranza che in futuro vengano scoperti degli algoritmi di decrittografia.

Dubitate inoltre sempre di programmi che millantano la soluzione al problema. Spesso sono essi stessi del malware.

La stesura di questo articolo ha richiesto molto tempo. Se lo hai trovato utile e vuoi cliccare su Mi piace o Condividi mi farai cosa gradita. Grazie.

© 2015-2018 - Michele Angeletti - Via Antonio Fogazzaro, 10 - 00137 - Roma

Tel: 06.86.89.61.31 - 335.78.74.178

Articoli correlati:

Pulizia del computer con CCleaner

Eliminare dal computer il Malware con Malwarebytes Anti-Malware

Come difendersi dal Phishing e riconoscere un'email fraudolenta

Come convertire facilmente un file in formato PDF con CutePDF Writer

Come funziona Cryptolocker e come difendersi se colpiti

Microsoft, Polizia Postale, anonimato e Cryptolocker

Ransomware: virus del riscatto e nuove criptovalute

L'email che ti ricatta per aver visitato siti porno